Как мы будем действовать

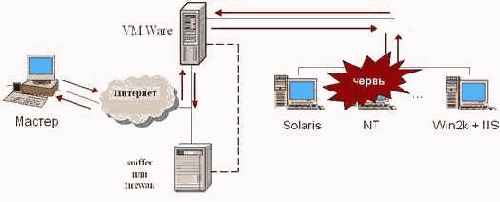

Устанавливаем на компьютер VM Ware, если только не сделали этого ранее, устанавливаем заплатку Кости Кортчинского (см. врезку "дообработка VM-Ware"), создаем новую виртуальную машину (File->New Virtual Machine), и открываем ей доступ в Интернет. Это можно сделать либо через Bridge (Мост), либо через NAT (Network Address Translation – Трансляция Сетевых Адресов). В случае моста виртуальная машина просто подключается к локальной сети как обычный Ethernet-узел, имеющий свой IP и с точки зрения атакующего ничем не отличающийся от всех остальных узлов сети. Естественно, виртуальный IP должен быть предварительно выкуплен у провайдера, иначе у нас ничего не получится. Провайдеры довольно неохотно раздают IP-адреса, поэтому установка NAT намного предпочтительнее. В этом случае, снаружи торчит лишь ваш собственный IP-адрес (неважно динамический или нет), а все поступающие на него запросы перенаправляются на виртуальный узел и атакующий даже не подозревает с кем он реально имеет дело.

Впрочем, все порты транслировать совершенно необязательно и можно ограничиться лишь четырьмя из них: 135/TCP (RPC), 139/TCP (NetBIOS Session Service), 445/TCP (Microsoft-DS) и 137/UDP (NetBIOS Name Service). Большинство червей ломятся именно сюда. Чтобы задействовать NAT в настойках виртуальной машины выбираем: VM->Setting->NIC->NAT:Used to share the host's IP address. Затем входим в Edit à Virtual Network Setting à NAT à Edit à Port Forwarding, нажимаем "Add" и поле "Host port" вводим порт, который мы ходим транслировать, например, "135". В графе "Forwarded IP Address" указывается IP-адрес виртуального адаптера и целевой порт, совпадающий с транслируемым портом.

Еще необходимо оттранслировать порты, используемые ботнетами для удаленного управления, иначе Мастер просто не сможет дотянется до дрона. Эти порты не стандартизированы и у каждого ботнета они свои. Чаще всего используются: 6667 (IRC), 903 (NetDevil Backdoor), 2745 (Bagle Backdoor), 3127 (MyDoom Backdoor), 6129 (Dameware Remote Admin) и некоторые другие.

Устанавливаем на виртуальную машину девственно- чистую W2K, водружаем поверх нее SyGate Personal Firewall, приказывая ему грабить весь трафик (Tools à Options à Log à Capture Full Packet, Maximum log file size is 1.048.576 KB — конкретный размер лога выбирается по вкусу. Здесь действует принцип — лучше перебрать, чем недобрать, иначе критически важные пакеты будут безвозвратно утеряны). Чтобы брандмауэр не надоедал постоянными запросами, в меню Security выбираем "Allow All", что означает "дозволено все". Затем устанавливаем Microsoft AntiSpyware и дезактивируем Защиту Реального Времени (Options à Setting à Real-Time Protection). Нам он будет нужен только как сканер. Противодействие червям не входит в наши планы.

Вот и все. Открываем пиво, входим в Интернет и терпеливо ждем, когда какой-нибудь червь не заползет на наш компьютер. Долго ждать не придется. Каждый день на мой компьютер залазит по меньшей мере пара-тройка червей, многие из которых являются ботами. Известные черви опознаются сканером, неизвестные выявляются просмотром логов брандмауэра (естественно, нужно знать основы TCP/IP чтобы их дешифровать).

Рисунок 3 ловушка для червя